换刷ka卡机的套路解析

.本文解析了换刷ka卡机的套路。通过深入了解,我们发现换刷ka卡机通常涉及一些策略和技巧,以提高效率和客户满意度。这些套路包括了解客户需求、提供多样化的支付选项、优化刷ka卡流程、定期更新设备以及提供优质的售后服务等。通过这些措施,换刷ka卡机能够为客户提供更便捷、高效的支付体验,同时促进商业发展。

什么是换刷ka卡机的套路?

换刷ka卡机的套路指的是商家或相关机构在更换新的刷ka卡机设备时采用的一系列策略和方法,旨在提高用户体验、提升交易效率的同时,确保设备的安全性和稳定性,下面从POS机功能、申请流程、品牌选择及刷ka卡手续费等方面,对换刷ka卡机的套路进行解析。

POS机功能方面的套路

问:新的刷ka卡机有哪些吸引人的功能?

答:新的刷ka卡机通常具备多种功能,如支持多种支付方式(如银行ka卡、支付宝、微信等)、快速交易处理、智能识别等,一些高端POS机还具备数据分析、库存管理等功能,帮助商家更好地管理业务。

申请换刷ka卡机方面的套路

问:如何申请换新的刷ka卡机?

答:商家可以通过银行、第三方支付机构或POS机服务商等途径申请新的刷ka卡机,在申请过程中,需要提供相关pos和资料,如营业执照、税务登记证等,一些机构会提供POSS,简化申请流程。

品牌选择方面的套路

问:在选择新刷ka卡机品牌时,应注意什么?

答:在选择新刷ka卡机品牌时,商家应考虑品牌知名度、设备性能、售后服务等因素,知名品牌的产品质量更有保障,售后服务更完善,商家还可以参考其他同行的使用经验,选择性价比高的产品。

刷ka卡手续费方面的套路

问:换新的刷ka卡机后,手续费会有哪些变化?

答:更换新的刷ka卡机后,手续费可能会因支付方式、交易金额等因素而有所不同,银行或支付机构会提供一定的优惠政策,如减免手续费、降低费率等,商家在选择新刷ka卡机时,应关注手续费政策,选择适合自己的产品。

换刷ka卡机的套路涉及多个方面,包括POS机功能、申请流程、品牌选择和刷ka卡手续费等,商家在更换新刷ka卡机时,应根据自身需求和业务特点,选择合适的设备和服务商,关注手续费政策、设备性能及售后服务等方面,确保更换过程顺利,提高交易效率。

一、POS品牌选择

1、问:在选择POS机时,我应该如何根据不同品牌的POS机性能和服务质量来做出选择?

答:在挑选POS机时,您应该考虑几个关键因素:查看各个品牌的产品规格、费率以及是否支持你的业务需求,了解各品牌的售后服务质量,包括技术支持和维修服务,查看用户评价和口碑也是重要的参考信息,比较不同品牌的价格和功能,确保您的POS物有所值。

2、问:市面上有哪些知名的POS机品牌,它们各自有何特点?

答:市场上知名的POS机品牌有拉卡拉、新大陆、海科融通等,每个品牌都有其独特的优势,拉卡拉以稳定的支付体验和广泛的覆盖范围著称;新大陆则以其技术创新和高性能的硬件设备闻名;海科融通则在提供定制化解决方案方面具有优势,选择哪个品牌,应根据您具体的业务需求来决定。

3、问:如何判断一个POS品牌是否值得长期合作?

答:评估一个POS品牌是否值得长期合作,可以从以下几个方面入手:考察品牌的市场信誉和客户反馈;检查品牌的技术更新频率和创新能力;了解品牌的售后服务体系和响应速度;对比不同品牌的费率和优惠政策,确保您的长期利益得到保障。

二、办理流程

1、问:办理POS机需要哪些步骤?

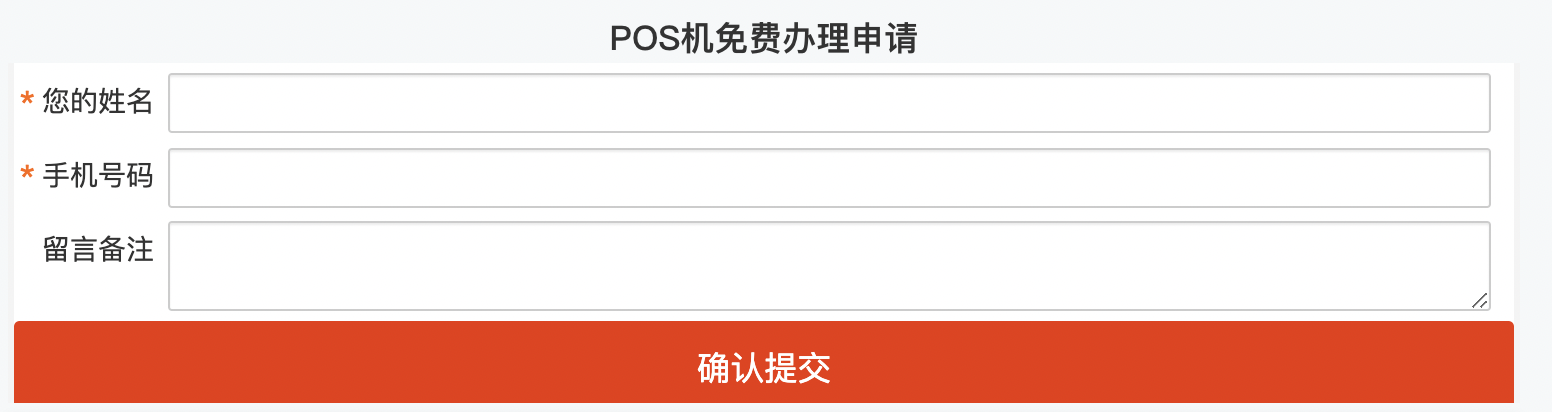

答:办理POS机通常涉及以下步骤:准备相关材料,如营业执照、身份zheng证明等;联系POS机供应商或代理商进行咨询和申请;提交申请并等待审核;审核通过后,签订合约并交付设备;完成培训并开始使用。

2、问:办理POS机是否需要支付额外费用?

答:办理POS机可能会涉及到一些额外费用,如安装费、服务费或培训费,这些费用的具体数额因品牌和地区而异,在办理前,请务必了解所有可能的费用,并根据自己的预算做出决策。

3、问:如何确保办理的POS机符合当地法规要求?

答:为确保办理的POS机符合当地法规要求,您应遵循以下步骤:咨询当地的商务部门或监管机构了解相关法律法规;确认所选品牌和型号是否获得相应的认证和许可;确保设备和软件符合国家和地方的安全标准。

三、使用技巧

1、问:如何高效地使用POS机进行收款?

答:高效使用POS机进行收款的方法包括:熟悉设备的使用方法和功能;保持设备清洁,避免卡顿和故障;设置合理的交易限额和费率;定期备份数据并做好安全防范措施。

2、问:如何利用POS机进行财务管理?

答:利用POS机进行财务管理的方法包括:记录每一笔交易的详细信息,包括金额、时间、收付款人等信息;定期核对账目与实际发生额是否相符;利用POS机提供的财务软件进行数据分析和报告生成;根据需要对账务进行调整和优化。

3、问:如何保护个人不公开的和商业秘密?

答:保护个人不公开的和商业秘密的方法包括:确保POS机设备的安全性,防止未授权访问;对敏感数据进行加密处理,防止公开;建立严格的访问控制机制,限制非授权人员的操作;定期对员工进行不公开的保护和信息安全培训。